11 апреля 2025 г.

Политические события оказывают серьёзное влияние на ландшафт киберугроз: санкции и международная напряженность создают благоприятные условия для повышения активности злоумышленников.

Под угрозой в первую очередь объекты критической инфраструктуры (КИИ). Нападения на энергосистемы, водоснабжение и транспортные сети способны вызвать серьезные последствия для общественной жизни и экономики. Кроме того, действия злоумышленников приводят к нарушениям в работе операторов связи и банков. Государственные учреждения остаются также привлекательной целью киберпреступников. На них приходятся около 15% всех зарегистрированных инцидентов только за последний год. Сфера науки и образования также стала более уязвимой: количество успешных атак возросло до уровня примерно в 9% от общего числа зарегистрированных инцидентов за последний год. ИТ-компании вместе с промышленными организациями также часто становятся мишенями злоумышленников — приблизительно одинаково, около 8%.

Шпионское программное обеспечение стало более популярным методом атаки. Ещё в 2022 году оно применялось лишь в 12% случаев атак, но уже к концу 2023 года эта цифра возросла до 23%. Оно позволяет злоумышленникам скрытно собирать конфиденциальную информацию без ведома пользователя или организации, что делает его весьма эффективным инструментом для шпионажа и саботажа.

Атаки вымогателей продолжают стремительно расти. Злоумышленники шифруют данные жертвы и требуют выкуп за их восстановление, часто парализуя работу компании на длительное время. Шифровальщики стали наиболее распространенным видом вредоносного ПО и составляют теперь более половины всех случаев использования ВПО — около 57%.

Системы защищенной передачи данных также находятся под постоянной угрозой кибератак. Число утечек информации продолжает расти: если в 2022 году этот показатель составлял 47%, то уже в 2023 году он достиг отметки в 56%. Это указывает на необходимость усиления мер по защите данных внутри компаний и улучшения стратегий реагирования на инциденты безопасности.

Социальная инженерия остается чрезвычайно эффективным методом атак, её элементы включают около 45% успешных атак.

Кибератаки на цепочки поставок (supply chain) тоже становятся более распространёнными и опасными, поскольку направлены на уязвимости в программном обеспечении или оборудовании, что позволяет получить доступ к данным и системам конечных пользователей.

Таким образом, тренды информационной безопасности показывают неуклонный рост сложности и количества угроз во всех секторах экономики. Организации обязаны усиливать меры защиты своих данных и систем от постоянно эволюционирующих методов нападений злоумышленников.

Способы противодействия на организационном уровне

Для защиты ИС и информационных активов компании могут применять:

-

правовые,

-

организационные,

-

технические меры.

Правовые меры

Правовые меры представляют собой комплекс юридических инструментов, регулирующих сбор, обработку, хранение и передачу конфиденциальной информации: персональных данных (ПДн) и коммерческой тайны (КТ). В России основным нормативным актом по защите ПДн является №

Напомним, что для обработки персональных данных требуется получить согласие субъекта данных, при этом у него должна оставаться возможность в любой момент отозвать его. Соответственно, обязательной для всех компаний является «Политика обработки персональных данных». Этот документ может иметь другие названия, но в любом случае компании должны публиковать его на своём сайте или другим способом предоставить доступ к нему неограниченному кругу лиц. При этом следует учитывать строгие требования Роскомнадзора к его содержанию, в том числе указать цель сбора данных, их категории, порядок и условия обработки.

Важно уделить внимание договорам с контрагентами, включив пункты о конфиденциальности и ответственности за утечку данных. А при передаче любой КТ третьим лицам, например, подрядчикам или партнерам, компании должны заключать соглашения, обязывающие стороны соблюдать согласованные стандарты защиты информации.

Организационные меры

Организационные меры предполагают строгий контроль над всеми процессами обработки конфиденциальных данных.

Каждая компания должна разработать внутренние политики и процедуры по защите данных, например, определить обрабатывающие данные места и ИС, построить матрицу доступов, установить роли и ответственности сотрудников, принять правила обработки запросов, архивного хранения, а также обеспечить меры по предотвращению несанкционированного доступа к защищаемой корпоративной информации. Когда документы внедрены в повседневную практику компании, сотрудники обучены работе с ними и понимают правила защиты конфиденциальной информации, вероятность утечек значительно снижается, поскольку все сотрудники осознают свою роль и ответственность за сохранность информации.

Компании должны следовать внутренним регламентам обработки и хранения КТ и ПДн, в том числе ограничивать доступ к ним. То есть посмотреть и тем более скопировать информацию могут исключительно сотрудники, непосредственно работающие с определённым видом данных, они должны нести ответственность за их сохранность. Для этого целесообразно внедрять программное обеспечение, которое фиксирует не только факт предоставления доступа, но и контроль утечек конфиденциальной информации, например, DLP..

Одним из ключевых шагов для защиты данных считается назначение ответственного лица за защиту информации, которое будет разрабатывать и внедрять меры по предотвращению угроз, но и обязательно контролировать их выполнение. Идеальным кандидатом станет человек с глубокими знаниями в области информационной безопасности и опытом работы в этой сфере. Он должен уметь анализировать риски, связанные с ИБ, определять технические меры защиты и способы их реализации, внедрять и контролировать реализацию организационных мер защиты, обязательно на периодической основе обучать и тестировать пользователей.

Остальные сотрудники должны осознавать, что существует контроль за их деятельностью, в том числе с помощью специализированного программного обеспечения, тогда вероятность противоправных действий с их стороны будет минимальна. Дополнительно следует проводить тренинги среди персонала. За нарушения информационной безопасности законом №

Технические меры

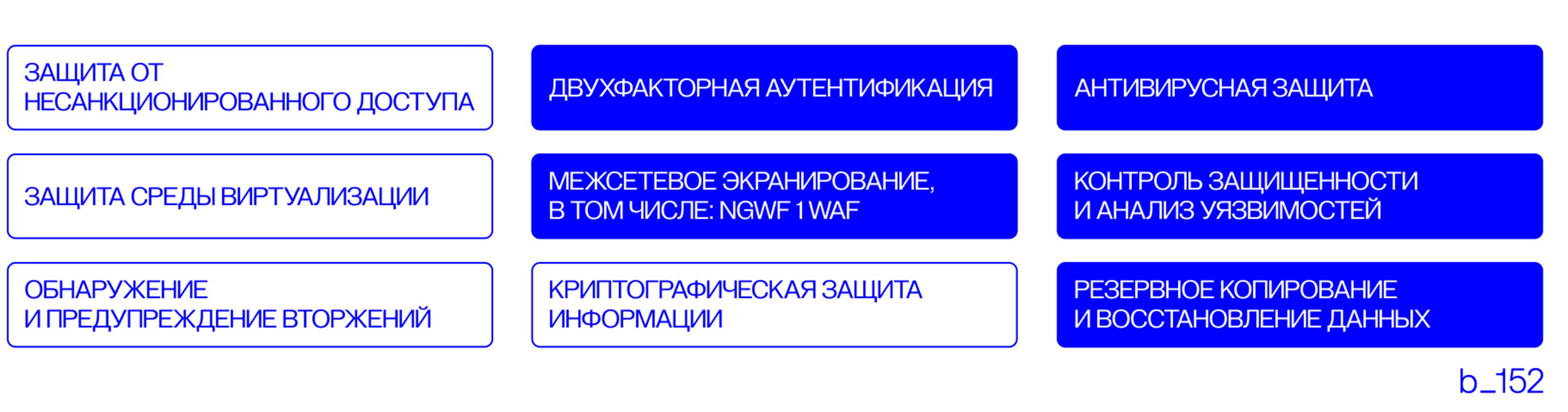

Технические меры предполагают применение различных программных и программно-аппаратных средств защиты, а также настройку встроенных механизмов защиты системного и прикладного ПО, активного сетевого оборудования и периферийного оборудования (камеры, IP-телефоны, принтеры).

Основные направления по защите данных представлены на рис. 1. Цветом отмечены обязательные к внедрению СрЗИ.

Важно понимать, что технические меры защиты должны быть:

-

грамотно подобраны (с учетом актуальных угроз и требований НПА);

-

учитывать экономическую целесообразность защиты информации;

-

реализуемы текущими специалистами;

-

не влиять на быстродействие ИС и оперативность работы персонала;

-

обновляемыми и дополняемыми.

Задача специалистов — создать многоуровневую систему безопасности с учётом специфики используемых систем, хранящихся в них данных и наиболее вероятных угроз. Чем больше разносторонних инструментов используется для защиты, тем выше её степень. При этом важно, чтобы эти инструменты были направлены на нейтрализацию актуальных угроз безопасности.

Выводы

Инвестирование в передовые технологии безопасности становится необходимостью для компаний всех размеров, чтобы защитить свои данные и системы от растущих угроз в мире цифровых технологий. В конечном итоге комплексный подход помогает обеспечить непрерывность бизнес-процессов, сохранить доверие клиентов и соответствовать требованиям законодательства в области защиты данных.

Источник: Екатерина Витенбург, Руководитель направления информационной безопасности компании Б-152