28 июня 2024 г.

Такой вопрос возник у многих участников двухчасового круглого стола «Национальные стандарты по разработке безопасного программного обеспечения», собравшего около двухсот ИТ-специалистов и состоявшегося в июне этого года в рамках XI научно-практической конференции «OS DAY. Архитектурные аспекты безопасности операционных систем», проходившей в Российском экономическом университете им. Г. В. Плеханова. Основной темой стало обсуждение проекта стандарта ГОСТ Р 56939-202Х «Защита информации. разработка безопасного программного обеспечения. Общие требования». Данный ГОСТ с большой долей вероятности в этом году придёт на смену ныне действующему, но уже во многом устаревшему стандарту ГОСТ Р

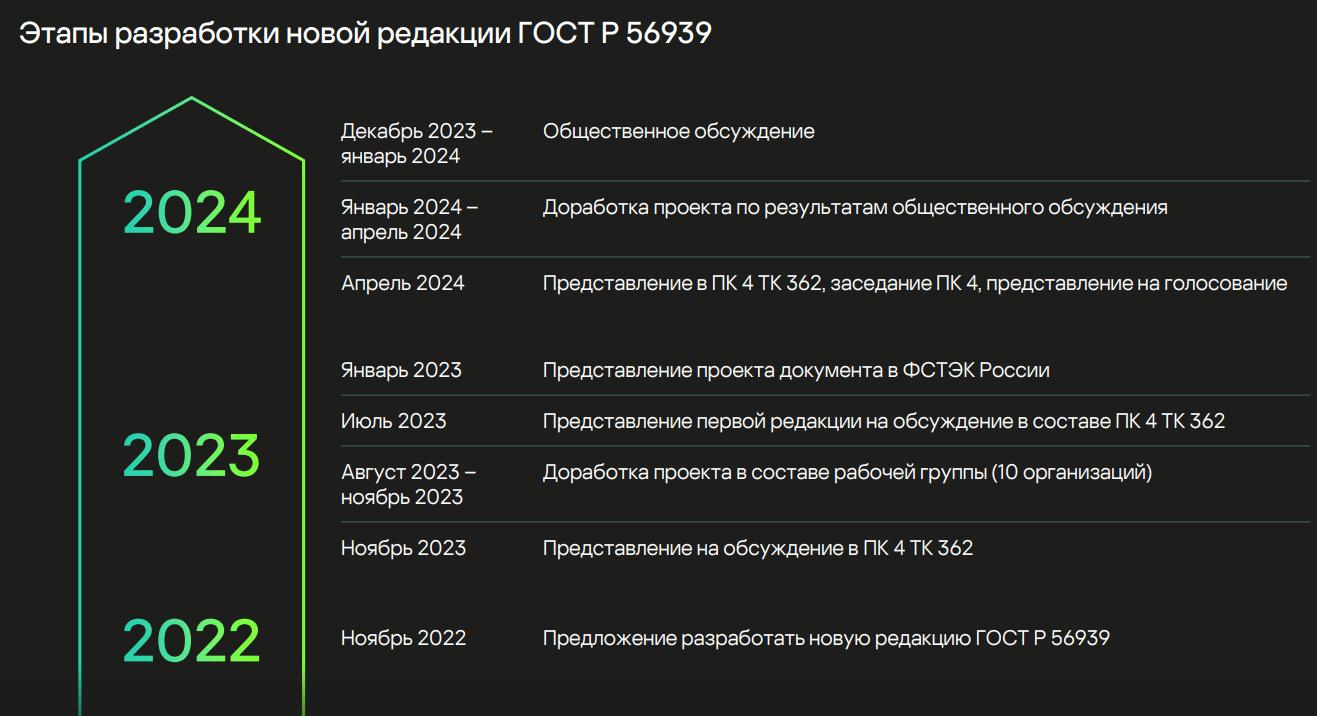

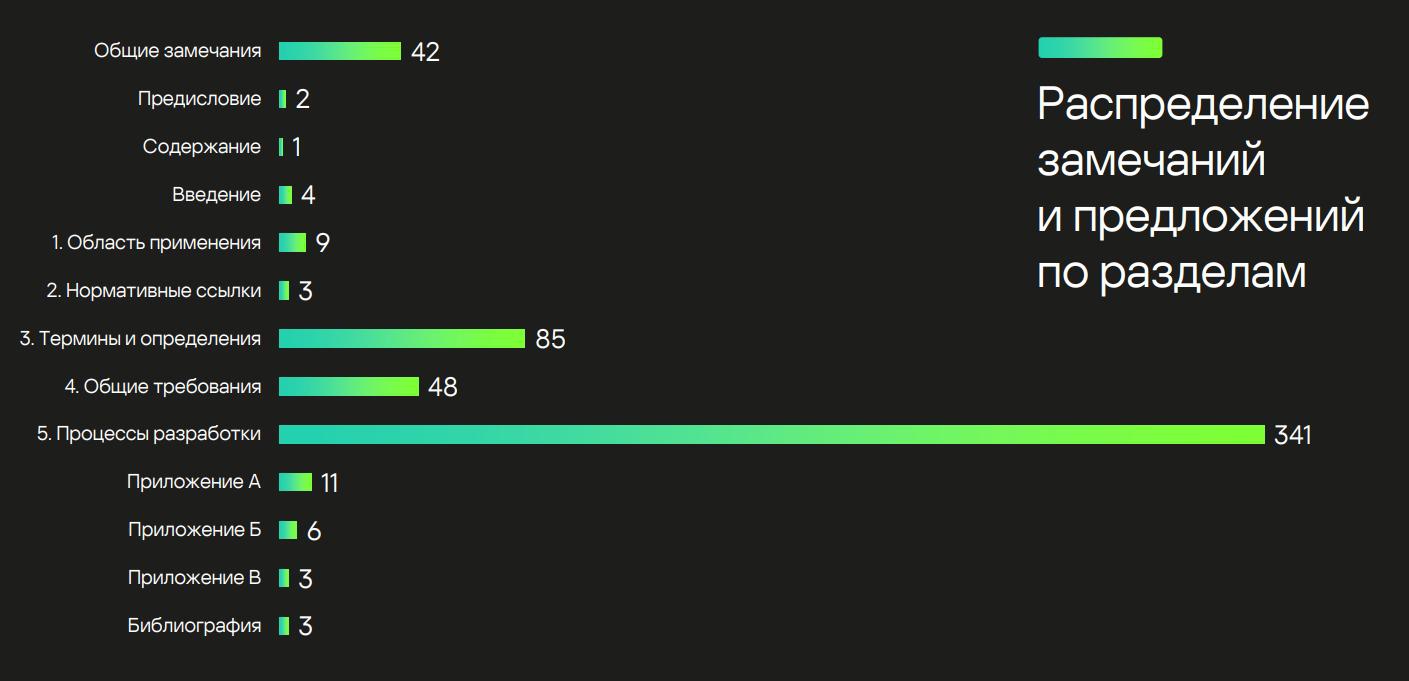

Новый стандарт (рис. 1) разработан Федеральной службой по техническому и экспортному контролю (ФСТЭК России), АО «Лаборатория Касперского»; Институтом системного программирования им. В. П. Иванникова Российской академии наук (ИСП РАН), АО «ИнфоТеКС»; АО «Позитив Текнолоджиз»; ООО «РусБИТех-Астра»; АО «СберТех»; ООО НТЦ «Фобос-НТ»; ООО «Центр безопасности информации» и АО НПО «Эшелон». В нем, среди прочего, есть такие разделы как «Общие требования к разработке безопасного программного обеспечения» и «Процессы разработки безопасного программного обеспечения». А также очень важные и интересные разделы «Нормативные ссылки» и «Термины и определения».

Ведь ещё французский философ, физик и математик Рене Декарт

Область применения ГОСТ Р 56939-202Х сформулирована так: «Настоящий стандарт устанавливает общие требования к содержанию и порядку выполнения работ, связанных с созданием безопасного программного обеспечения и устранением выявленных недостатков, в том числе уязвимостей. Cтандарт предназначен для разработчиков и производителей ПО, а также для организаций, выполняющих оценку соответствия процессов разработки ПО положениям настоящего стандарта. Cтандарт предусматривает применение в комплексе с другими национальными стандартами по разработке безопасного ПО, в которых раскрываются вопросы внедрения и оценки соответствия положениям настоящего стандарта, задаются требования к отдельным технологиям, применяемым в процессах разработки».

Почему ГОСТ Р

Ведущий научный сотрудник ИСП РАН, руководитель направления обратной инженерии бинарного кода, к.ф.-м.н. Вартан Падарян (он же — ведущий упомянутого выше Круглого стола) поясняет: «Главная цель cоздания и утверждения нового стандарта — снижение потерь от инцидентов ИБ, имеющих не только экономические, но и социальные последствия. Снизить число инцидентов можно за счет того, что в выпускаемом ПО будет изначально меньше критических ошибок, нежели это было раньше. Достичь этого можно посредством уже давно устоявшейся мировой практике — SDL, Security Development Lifecycle или по-русски РБПО, разработка безопасного ПО. Задача регулятора в том, чтобы разработчики действительно направляли ресурсы на упреждающее выявление ошибок в их программном обеспечении. Это выражается в специальных процессах жизненного цикла. Чтоб побудить разработчиков к действительному, а не бумажному внедрению практики РБПО, ФСТЭК России 20 июня анонсировал на CertDay „Лаборатории Касперского“ некоторые упрощения в сертификации СЗИ, которые будут доступны в следующем году для сертифицировавших свои процессы. Речь идет о самостоятельном внесении изменении в сертифицированное ПО в части функций и безопасности. На данный момент такое послабление временно введено и действует для всех, но с 1 января 2025 г. останется только для сертифицировавших РБРО. Заодно эти упрощения снизят издержки на сертификацию и сократят её сроки, без угроз для деградации безопасности сертифицированного ПО».

Если данный стандарт утвердят и начнется процесс добровольной сертификации разработчиков программного обеспечения на соответствие данному стандарту, то это в самом деле существенно повысит безопасность отечественного ПО? Или основная польза от внедрения данного стандарта будет состоять в том, что пользователи при выборе программных продуктов получат возможность оценивать своего рода «уровень зрелости» разработчиков ПО? А разработчики ПО получат возможность хвастаться тем, что у них процессы разработки ПО соответствуют лучшим отечественным и мировым практикам? Эти вопросы мы задали директору по стратегии и развитию технологий Axiom JDK, руководителю Комитета по информационной безопасности АРПП «Отечественный софт» Роману Карпову.

И вот как он на них ответил: «Принятие нового стандарта по разработке безопасного ПО и запуск процесса добровольной сертификации разработчиков может существенно повысить безопасность отечественного программного обеспечения». При этом он выделил четыре момента.

Во-первых, формализация процессов разработки. Стандарт обеспечит структурированный подход к разработке, включающий обязательные процедуры и документацию. Это поможет избежать хаотичных и небезопасных практик, обеспечив последовательность и прозрачность процессов.

Во-вторых, внедрение передовых практик безопасности. Стандарт основан на лучших мировых практиках в области разработки безопасного ПО. Он может включать рекомендации по:

- Безопасному кодированию, то есть использованию безопасных методов программирования, предотвращающих распространенные уязвимости.

- Тестированию безопасности, что подразумевает регулярное проведение статического и динамического анализа кода, пенетрационных тестов и других методов проверки безопасности.

- Управлению уязвимостями, а конкретнее — выявление и исправление уязвимостей.

Третий аспект — повышение доверия со стороны пользователей. Благодаря этому заказчики смогут выбирать программное обеспечение, зная, что оно разработано в соответствии с признанными стандартами безопасности. Это повысит уровень доверия к отечественным продуктам и улучшит их конкурентоспособность.

И четвертое — стимулирование конкуренции. Разработчики, прошедшие сертификацию, получат конкурентное преимущество, благодаря чему другие компании будут вынуждены улучшить свои процессы разработки и тоже повысить уровень безопасности продуктов.

Но найдется ли в нашей стране достаточное количество cпециалистов, способных грамотно оценить соответствие компаний-разработчиков требованиям нового стандарта? Внятного ответа на этот вопрос пока нет. Оно и понятно: специалистов в области кибербезопасности катастрофически не хватает. Выступая на недавнем ИТ-завтраке РУССОФТ «Инновационная экономика: от цифры к данным, от технологического суверенитета к технологическому лидерству», прошедшем в рамках Петербургского международного экономического форума.прошедшем в рамках июньского ПМЭФ-2024 председатель совета директоров «СёрчИнформ» Лев Матвеев, среди прочего, сказал: «Причины массовой незащищенности российских компаний и государственных организаций от рисков информационной безопасности — дефицит ИБ-специалистов, низкий уровень внедрения полноценного комплекса ИБ-средств...Нам необходима поддержка государства.. Наладив эталонную защиту в российских компаниях и государственных учреждениях, наша страна cможет захватить технологическое лидерство в области внутренней ИБ и стать экспортером информационной безопасности».

Источник: IT Channel News