4 февраля 2025 г.

Цель исследования, проведенного центром компетенций группы компаний «Гарда», — определить основные типы атак, которым подвергались компании, и их распределение по отраслям и по типам в 2024 году.

Несмотря на снижение интенсивности атак на телеком-операторов в III квартале, по итогам 2024 года эта отрасль осталась самой атакуемой — на нее пришлось 36% DDoS. К концу года возросло количество атак на ИТ-компании, которые занимают второе место с показателем 21%. Также DDoS-атакам подвергаются компании госсектора (14%), сферы услуг (11%) и финансовые организации (9%). (рис. 1)

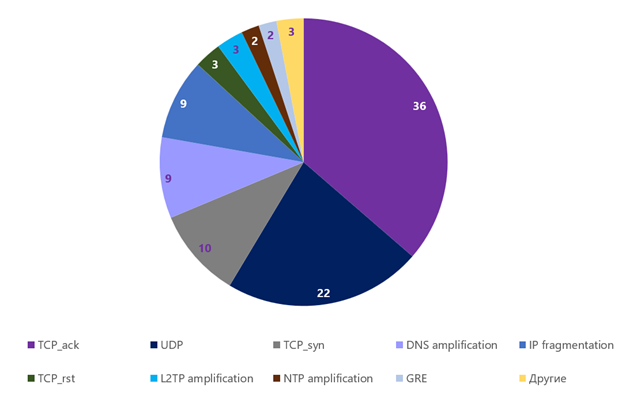

В 2024 году половина DDoS-атак (49%) на сетевом и транспортном уровнях (L3 и L4) была связана с протоколом TCP (TCP_ack — 36%, TCP_syn — 10%, TCP_rst — 3%). Второе место традиционно занял флуд (UDP-атаки, 22%), а на третьем оказались атаки с усилением (16%), среди которых наиболее заметны DNS_amplification (9%), L2TP_amplification (3%) и NTP_amplification (2%). Пик атак с использованием IP фрагментации пришелся на середину года, и в итоге доля этого типа DDoS составила 9%. (рис. 2)

Заключение

Сервисы телекоммуникационных и ИТ-компаний ‒ стали традиционными для DDoS-атак, поэтому игроки этого рынка уделяют много внимания их предотвращению. Кроме того, в течение всего года с высоким уровнем угроз сталкивались организации государственного сектора. Это свидетельствует как о развитии государственных электронных сервисов, так и о привлекательности кибератак на них для злоумышленников. Кроме нарушения работы госсервисов, злоумышленники могут использовать DDoS-атаки для маскировки других незаконных действий, включая хищение или подделку данных.

Низкие показатели атак на промышленный сектор (5%) и образование (4%) связаны преимущественно с ограниченной доступностью электронных сервисов в этих областях. Однако доля атак на образовательные учреждения практически сравнялась с промышленным сектором. Это указывает на необходимость уделять больше внимания защите своих сервисов, включая меры противодействия DDoS-атакам и другим видам киберугроз.

Распределение атак по типу показывает, что основной вектор атак злоумышленников сфокусирован скорее на сервисах, чем на истощении каналов передачи данных. Например, большое количество TCP_ack пакетов характерно при атаках на веб-ресурсы, также для атак на сервисы используются DNS-атаки с усилением. Атаки через протокол GRE (с долей 2%) подтверждают тенденцию к усложнению механики DDoS и использованию многовекторных подходов.

Борьба с DDoS становится комплексной задачей, требующей вовлечения не только конечных атакуемых узлов, но и всей цепочки — от телеком-операторов до компаний-поставщиков и потребителей ИТ-сервисов.

В материале использованы следующие термины:

TCP-атаки — атаки через сетевой протокол TCP:

- TCP ACK — атака с использованием большого количества TCP-пакетов, которые подтверждают получение сообщения или серии пакетов;

- TCP SYN — отправка в открытый порт сервера массы SYN-пакетов, не приводящих к установке реального соединения по тем или иным причинам;

- TCP RST (TCP-reset) — атака, при которой злоумышленник разрывает соединение между двумя жертвами, отправляя одной или обеим фальшивые сообщения с командой прервать соединение.

UDP-флуд — атака, которая провоцирует перегрузку сетевых интерфейсов, занимая всю полосу пропускания трафика.

L2TP amplification — атака усиления на L2TP (от англ. Layer 2 Tunnelling Protocol — протокол туннелирования второго уровня), используемый при создании VPN-соединений.

IP fragmentation — атака основана на рассылке чрезмерного количества фрагментированных IP-пакетов, она перегружает вычислительную мощность и ресурсы атакуемой системы.

DNS amplification — атака усиления, когда к имеющему уязвимость серверу DNS (от англ. Domain Name System, система доменных имен) отправляется поддельный запрос о домене, а его ответ значительного размера высылается серверу-жертве, в результате канал связи переполняется ответами.

NTP amplification — атака усиления, использующая уязвимость в протоколе NTP с целью переполнения сервера UDP трафиком.

GRE Floods — это разновидность «атаки с усилением». GRE (Generic Routing Encapsulatio, общая инкапсуляция маршрутов) — это туннельный протокол, который инкапсулирует различные сетевые протоколы в пакеты Internet Protocol. При атаке GRE Floods на уязвимые устройства посылаются GRE-пакеты с поддельным IP-адресом жертвы, в результате чего устройства отправляют на адрес жертвы значительно больший объем ответа, что приводит к истощению ресурсов на стороне атакуемого.

Источник: Пресс-служба компании «Гарда»